آخرین بروز رسانی در آگوست 26, 2024 توسط سردبیر

حمله خسوف چگونه عمل میکند؟

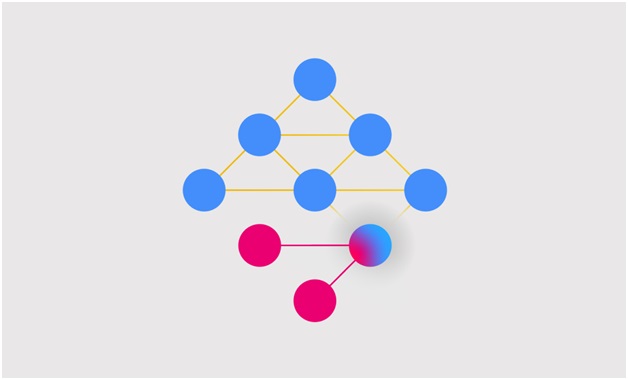

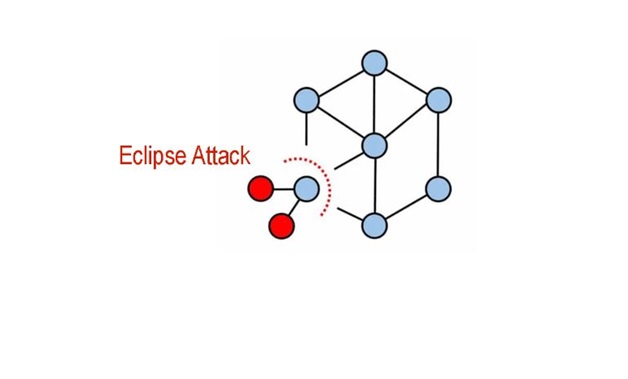

حمله خسوف یک حمله نسبتاً ساده است که یک بازیگر بد از آن برای ایجاد مداخله بین نودهای یک شبکه استفاده میکند. همانطور که از نام پیداست، هدف این حمله این است که دسترسی نود ها را به اطلاعات درون یک شبکه همتا به همتا قطع کند تا بازیگر بد بتواند در شبکه اختلال ایجاد کند یا برای انجام حمله های پیچیده تری آماده شود.

حمله خسوف یک حمله نسبتاً ساده است که یک بازیگر بد از آن برای ایجاد مداخله بین نودهای یک شبکه استفاده میکند. همانطور که از نام پیداست، هدف این حمله این است که دسترسی نود ها را به اطلاعات درون یک شبکه همتا به همتا قطع کند تا بازیگر بد بتواند در شبکه اختلال ایجاد کند یا برای انجام حمله های پیچیده تری آماده شود.

در نگاه اول ممکن است، ممکن است حمله خسوف شبیه به حمله سیبیل (Sybil attacks) به نظر بیاید. با وچود آن که شباهتهایی بین آن دو وجود دارد اما هدف نهایی آنها متفاوت است. حمله خسوف یک نود تنها را مورد هدف قرار میدهد، در حالی که هدف حمله سیبیل در سطح شبکه روی میدهد و هدف آن بی اعتبار کردن پروتکل میباشد.

این مفهوم در مقالهای به نام «حملات خسوف بر روی شبکه همتای به همتا بیتکوین» در سال 2015 مطرح شد، و در آن تحقیقگران دانشگاه Boston و دانشگاه Hebrew یافتههای خود را درباره حملات خسوف و همچنین دستورالعملهای احتمالی برای مقابله با آنها را مطرح کردهاند.

حمله خسوف چگونه عمل میکند؟

ماینرهای بیتکوین برای ایجاد بلوکهای جدید به تجهیزات ویژهای نیاز دارند، اما راه اندازی نود کامل با استفاده از دستگاه هایی با توان محاسباتی کم نیز امکان پذیر است. این موضوع به جلوگیری از متمرکز سازی بیتکوین کمک بسیاری میکند. زیرا هر کسی حتی افرادی که از دستگاهی با توان محاسباتی پایین استفاده میکند نیز میتواند یک نود را اجرا کند. این نرمافزار، پایگاه داده تراکنشها را حفظ میکند و با شبکه هماهنگ باقی میماند.

یک عامل محدودکننده برای بسیاری از نودها پهنای باند است. هرچند تعداد زیادی دستگاه این نرمافزار را اجرا میکنند، اما دستگاه به دلیل محدودیتهای تعیین شده در نرمافزار بیتکوین قادر نیست مستقیما به بسیاری از آنها متصل شود (که تنها حداکثر ۱۲۵ اتصال را اجازه میدهد).

در یک حمله خسوف، بازیگر بد اطمینان حاصل میکند که تمام اتصالات هدف به نودهای تحت کنترل او متصل شوند. شخص مخرب ابتدا با آدرسهای IP خود هدف را احاطه میکند و احتمالا قربانی در هنگام راهاندازی مجدد نرمافزار خود به آن متصل میشود. راهاندازی مجدد میتواند به طور اجباری (با حمله DDoS به هدف) صورت گیرد، یا بازیگر بد میتواند منتظر باشد تا این اتفاق بیافتد.

به محض اینکه این اتفاق افتاد، قربانی تحت تسلط نودهای مخرب خواهد بود و دیدی از شبکه گستردهتر ندارد، و داده های نادرست را توسط مهاجم دریافت خواهد کرد.

پیامدهای حمله خسوف

اگر یک مهاجم منابع خود را صرف جدا کردن یک همتا از شبکه میکند، احتمالاً دلیل خاصی برای انجام این کار دارد. زمانی که یک گره از شبکه جدا میشود، حملات مختلفی میتوان انجام داد که در ادامه اشاره کرده ایم.

خرج کردن دوباره و تایید نشدن

اگر شخصی تراکنشی را که تایید نشده قبول کند، در معرض خطر دوبار خرج کردن (double spend) قرار میگیرد. تراکنش ممکن است منتشر شده باشد، اما تا زمانی که در یک بلوک (و بنابراین به طور قطعی در بلاکچین) اضافه نشده باشد، فرستنده به راحتی میتواند یک تراکنش جدید با کارمزد بالاتر ایجاد کند و همان مقدار ارز را در جای دیگری هزینه کند. استخراج کننده ها نیز تراکنش دارای کارمزد بالا تر را تایید میکنند. در نتیجه، تراکنش اولیه نامعتبر خواهد شد.

برخی از کسبوکارها و افراد، این تراکنشهای تایید نشده (0-confirmation) را قبول میکنند که بسیار خطرناک می باشد. به عنوان مثال، یک تاجر خودروهای لوکس به نام باب، نمیداند که خریدار او به نام آلیس به نود اوحمله کرده است. آلیس برای خرید یک خودروی لوکس یک تراکنش ایجاد میکند و سپس باب آن را در شبکه منتشر میکند. باب با تصور اینکه تراکنش در جال تایید است، کلیدهای خودرو را تحویل آلیس میدهد.

همانطور که می دانیم، تراکنش به شبکه فرستاده نشده بود. باب فقط آن را به نودهای خبیث آلیس انتقال داده بود و آن تراکنش هرگز به دست نودهای درست کار نرسید. در حالی که این تراکنش معلق مانده است، آلیس میتواند کوین ها را در شبکه واقعی خرج کند یا به آدرسی که خود او مالک آن است انتقال دهد. حتی اگر تراکنش اولیه که برای باب فرستاده شده است در نهایت دیده شود، به دلیل اینکه کوین ها قبلاً خرج شدهاند، رد خواهد شد.

خرج کردن دوباره حتی با تایید

این نوع تقلب مشابه نمونه قبلی است، با این تفاوت که به آمادهسازی بیشتری نیاز دارد. بسیاری از کسبوکارها ترجیح میدهند قبل از تحویل محصول تعداد خاصی از بلوکها، پرداخت را تایید کنند. برای دور زدن این موضوع، فرد مهاجم باید به نودهای ماینر و فروشنده حمله کند. مهاجم یک تراکنش با فروشنده ایجاد میکند و سپس آن تراکنش را به ماینرهای مورد حمله قرار گرفته انتقال میدهد. در نتیجه ماینرها تراکنش را تأیید میکنند و به بلاکچین اضافه میکنند و فروشنده نیز تصور میکند که تراکنش تایید شده است. اما در واقعیت این تراکنش هرگز توسط اکثریت ماینرها تایید نشده و به بلاکچین اضافه نشده است.

از این رو، مهاجم این نسخه از جعلی بلاکچین را به فروشنده نشان میدهد و فروشنده با این تصور که تراکنش تأیید شده است کالاها را تحویل میدهد. هنگامی که نودهایی که مورد حمله قرار گرفته اند مجدد به شبکه واقعی بپیوندند، بلاکچینی که فکر میکردند معتبر است از بلاکچین شبکه اصلی جدا میشود (مانند حمله 51 درصدی)

تضعیف ماینرهای رقیب

در این روش، نودی که تحت حمله قرار گرفته است بدون آنکه بداند از شبکه جدا شده است، به عملکرد خود ادامه خواهد داد. ماینرها با رعایت قوانین پروتکل به استخراج بلوکها ادامه میدهند، اما بلوکهای افزوده شده در زمان همگامسازی با همتاهای صادق، کنار گذاشته میشود.

از نظر علمی، این حمله در مقیاس وسیع میتواند شرایط را برای حمله 51 درصدی تسهیل کند. در حال حاضر، انجام چنین حملهای در شبکه بیت کوین بسیار گران تمام میشود و نیازمند داشتن قدرت هش بسیار بالایی است. این حمله حتی برای مهاجمانی که بیشترین منابع را در اختیار دارند نیز مقدور نیست.

تصور کنید که این قدرت هش بین 10 طرف توزیع شده باشد (بطوریکه هرکدام 8 تراهش بر ثانیه داشته باشند)، مهاجم میتواند با جدا کردن این طرف ها از شبکه، شرابط را برای حمله 51٪ آسان میکند. اگر به پنج تا از این طرف ها جمله شود، 40 تراهش بر ثانیه از رقابت برای پیدا کردن بلوک بعدی حذف میشود و حالا مهاجم تنها به بیشتر از 20 تراهش بر ثانیه نیاز دارد تا کنترل را به دست آورد.

از دیگر آسیبهایی که ممکن است با حمله خسوف رخ دهد، شامل دستکاری نودها برای استخراج خودکار یا مهندسی رقابت بین ماینرها برای پیدا کردن بلوک بعدی است.

پیشگیری

یک مهاجم با داشتن تعداد کافی آدرسهای IP، میتواند به هر نودی حمله کند. سادهترین روش برای جلوگیری از این اتفاق این است که اپراتور تمام اتصالات ورودی را مسدود کند و تنها با نودهای خاصی (مانند آنهایی که توسط همتایان دیگر به لیست سفید رفتهاند) اتصال برقرار کند. با این حال، این رویکردی نیست که در مقیاس انبوه کار کند و اگر همه شرکتکنندگان چنین اقداماتی انجام دهند، نودهای جدید قادر به پیوستن به شبکه نخواهند بود.

کلام آخر

حملات خسوف در سطح شبکه همتای به همتا اجرا میشوندو میتوانند باعث ایجاد مزاحمت شوند. اما واقعیت نقش این حمله کمک به انجام حملات دیگر است و یا به مهاجم کمک میکند در زمینه ماینینگ برتری بدست آورد.

منبع خبر: نیپوتو مگ

این مقاله یک رپورتاژ آگهی است و مسئولیت خدمات معرفی شده بر عهده مجله خبری تدبیرگران نمی باشد.

علی رستگار، دانشآموخته رشته خبرنگاری سیاسی – اقتصادی از دانشکده خبر است. او فعالیت حرفهای خود را در عرصه رسانه از سال ۱۳۸۹ به طور رسمی آغاز کرد و در طول سالها با چندین خبرگزاری و نشریه همکاری داشته است.